As informações a seguir, que descrevem o sistema SCL, devem ser usadas para responder às questões de n os 33 a 36.

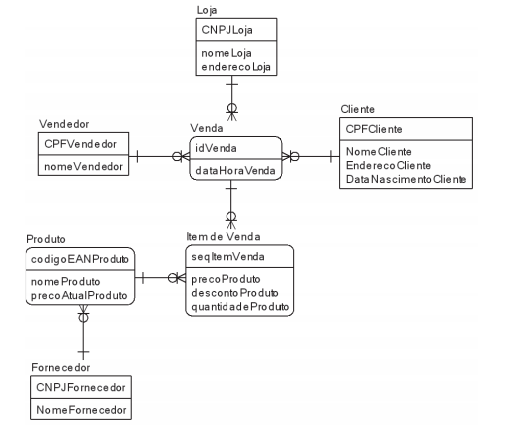

Um lojista que não possuía ainda nenhum sistema de informação em sua loja decidiu desenvolver um sistema próprio na abertura da segunda loja, contratando uma equipe de desenvolvedores para modelar e implementar um sistema dedicado, ao qual chamou de SCL (Sistema de Controle de Lojas). O modelo de entidades e relacionamentos a seguir, que está na notação da Engenharia de Informação, foi inicialmente desenvolvido pela equipe para o sistema, no nível lógico.